Stephen King devient aussi l'un des rois du spam

La société de protection contre les attaques informatiques, BitDefender vient de diffuser une liste des personnalités à risque sur la toile. Des noms de célébrités qui sont les plus régulièrement utilisées pour berner l'internaute peu vigilant...

Le 15/07/2011 à 11:00 par Clément Solym

0 Réactions | 0 Partages

Publié le :

15/07/2011 à 11:00

0

Commentaires

0

Partages

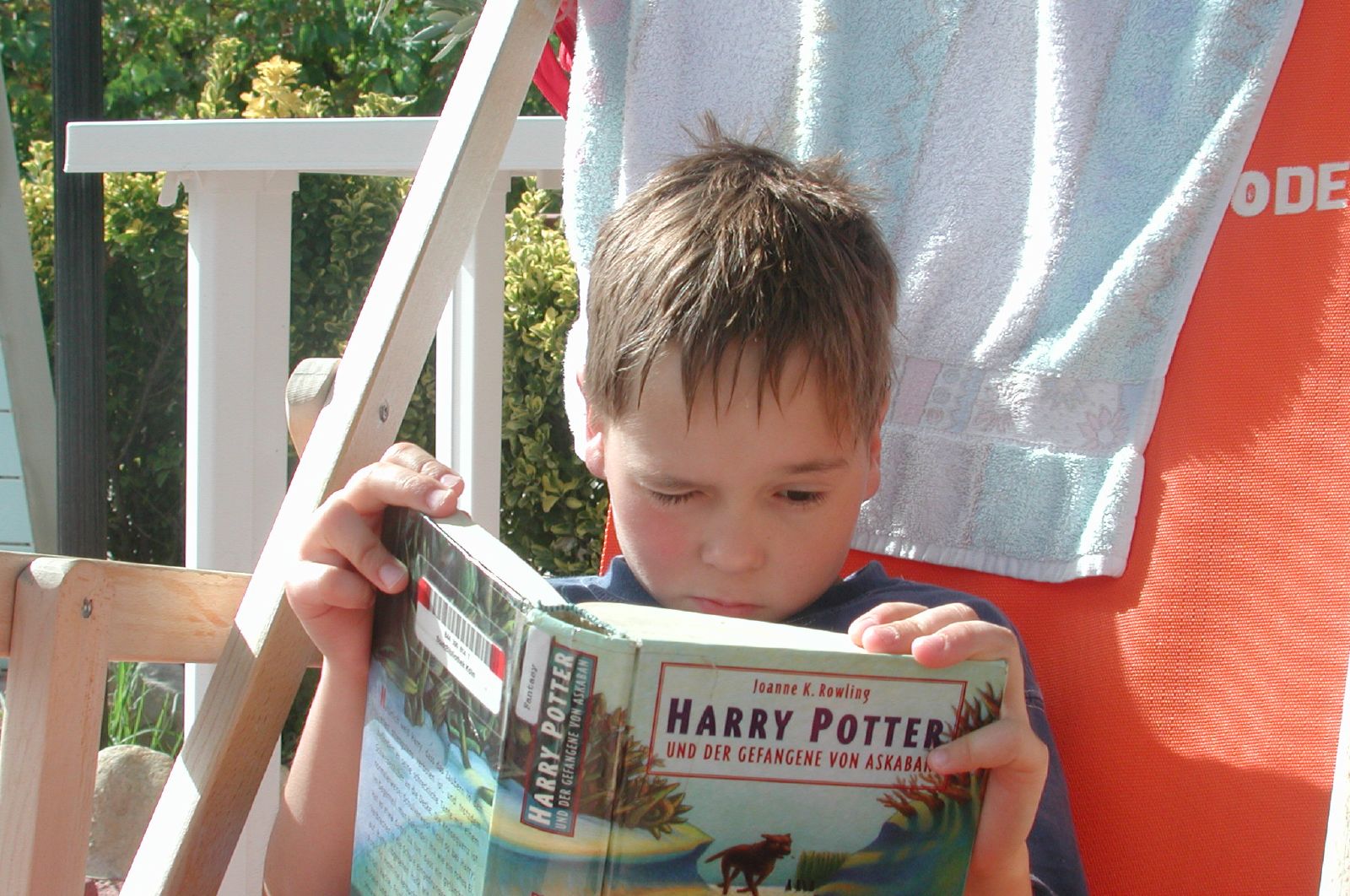

Le principe est simple : on reçoit un courrier avec un lien, et quelques lignes annonçant un événement sensationnel, ou une information exclusive, avec quelque chose de bien croustillant.

Sur plus de 25 millions de messages spams analysés par la société, ce sont les produits pharmaceutiques qui reviennent le plus souvent. Mais cette année, les célébrités comme Madonna, Cameron Diaz ou le président Obama ont servi d'appât pour piéger le nigaud.

Mais les cybercriminels n'ont pas fini de jouer puisqu'ils ont aussi utilisé des stars comme Georges Lucas, le groupe de rock AC/DC, mais également le romancier, maître de l'horreur, Stephen King.

Et la société d'analyser comme suit : « Les cybercriminels suivent les dernières tendances tout comme les consommateurs, et ils les utilisent, ainsi que les noms de célébrités, dans leurs campagnes pour attirer des gens vers des sites contenant des logiciels malveillants. »

Un véritable scénario de King, justement ?

Pour l'heure, les différentes sociétés de sécurité informatique que nous sollicitons régulièrement n'ont jamais encore été confrontées à la présence de virus intégrés à des ebooks - que ce soit en PDF ou en EPUB.

Guillaume Lovet Senior Manager, et responsable équipe des réponses aux menaces chez Fortinet, nous avait expliqué en octobre 2010 que le livre numérique, même outre-Atlantique « un vecteur encore trop peu intéressant. Les fichiers sont trop volumineux, la propagation serait trop lente, bref, ils ne présentent pas le moindre intérêt pour un pirate ».

« Que ce soit des fichiers PDF ou non, ce moyen de diffusion des virus, et autres menaces n'est pas encore populaire. Attention, les technologies pour introduire un cheval de Troie dans un PDF existent depuis un bon moment, mais les cybercriminels ont avant tout une perspective simple : le chemin de moindre résistance. » (notre actualitté)

Plus d'articles sur le même thème

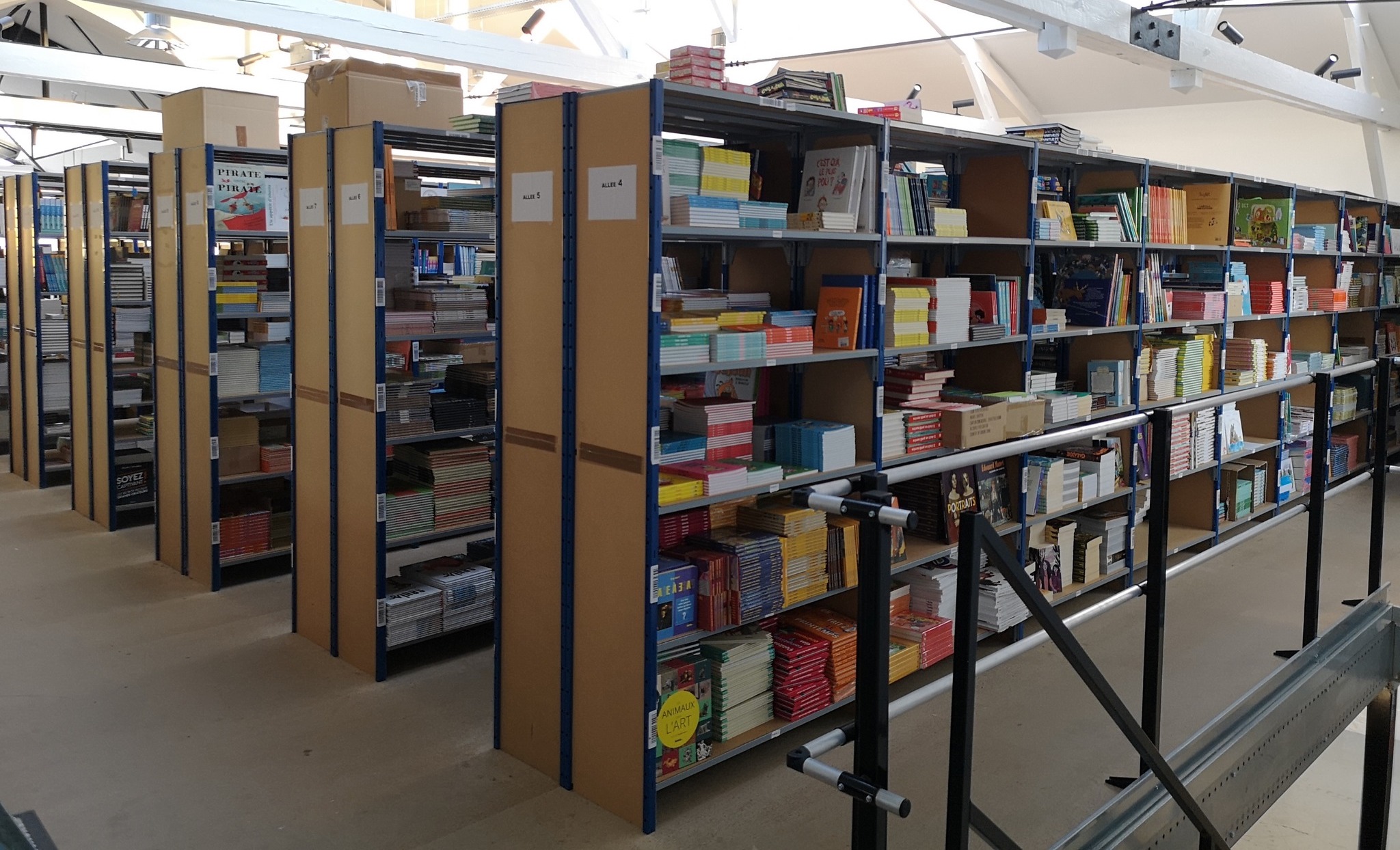

Des livres neufs à prix réduit : une solution pour les collectivités

Depuis cinquante ans, Expodif fournit collectivités et revendeurs : quelque 5000 références dans son catalogue, issues de lots rachetés auprès d’une centaine de fournisseurs. Et des livres neufs revendus à des prix concurrentiels – entre 40 et 65 % du prix éditeur.

19/04/2024, 17:32

Pourquoi opposer droits d’auteur et transition écologique ?

Lors du Festival du livre de Paris, Emmanuel Macron a annoncé une nouvelle mesure affectant le marché du livre d'occasion, qui consiste en une « contribution » destinée à « protéger le prix unique du livre neuf ». Les détails devaient être précisés par la ministre de la Culture, Rachida Dati, ce week-end, on attend d'ailleurs toujours... Les premiers visés par la décision du président : les plateformes de ventes d'ouvrages usagés. Maud Sarda, co-fondatrice et directrice générale de l'une d'entre elles, Label Emmaüs, réagit.

15/04/2024, 11:49

Face à l'urgence climatique, faire bonne impression

Dans une mobilisation sans précédent, les membres du World Print & Communication Forum (WPCF), organisation mondiale d'imprimeur, ont déclaré leur engagement à réduire significativement l'empreinte carbone de l'industrie graphique. Face à l'urgence climatique et à la prise de conscience accrue du public concernant les enjeux environnementaux, l'initiative du WPCF pourrait marquer un tournant important pour le secteur de l'imprimerie, consommateur intensif de ressources.

14/02/2024, 13:15

Après une cyberattaque dévastatrice, le distributeur Socadis reprend ses activités

Socadis (Madrigall), un des principaux distributeurs de livres au Canada, a été victime, le 17 décembre dernier, d'une cyberattaque qui a autant révélé la vulnérabilité de sa sécurité informatique, qu'elle l'a contrainte de suspendre toutes ses activités. Il aura fallu attendre début janvier pour que le responsable de la distribution d'éditeurs tels que La Pastèque, Fides, Ulysse ou des groupes Flammarion et Editis au Québec, annonce le retour progressif de ses services.

06/02/2024, 13:05

Le distributeur allemand Bookwire investit l'Italie avec Bookrepublic

Le distributeur allemand Bookwire, qui fournit des solutions logicielles de production, de suivi des ventes et de marketing à ses partenaires éditeurs, annonce son entrée sur le marché italien avec l'acquisition des activités de distribution de Bookrepublic, axées sur le livre numérique.

02/02/2024, 11:17

Editis s'appuie sur AZAP pour optimiser la distribution Interforum

Interforum - Editis, distributeur de livres pour plus de 300 éditeurs et 13.700 points de ventes, a fait appel à AZAP, éditeur et intégrateur de logiciels de pilotage et d’optimisation des flux de la Supply Chain, pour mettre en œuvre un nouveau service de la Gestion Partagée des Approvisionnements de magasins. Cette collaboration fructueuse a permis aux enseignes concernées d’augmenter leur part de marché de 6 points, tout en réduisant dans les mêmes proportions les retours et le niveau de stock.

23/01/2024, 13:27

MDS Benelux en sursis : “Nous avons plongé dans le rouge”

Le distributeur MDS Benelux, filiale du groupe Média-Participations, se trouve dans une posture délicate, au point d'évoquer la possible cessation de ses activités, lors d'un conseil d'entreprise extraordinaire. En cause, une situation économique complexe, aggravée par le départ d'un client néerlandophone important.

17/01/2024, 16:28

Hachette annule le déménagement de sa distribution, pour l'instant

En février dernier, Hachette annonçait que les plus de 600 salariés installés dans les Yvelines déménageraient courant 2026 dans la commune de Germainville, en Eure-et-Loir. Le groupe nous confirme une information révélée par Les Échos : il annule finalement son projet, initié par l'ancien directeur général d'Hachette Livre, Arnaud Nourry.

17/01/2024, 13:19

Les livres mettent-ils la planète en danger ?

Pour une autrice, un auteur, de même qu'une illustratrice ou un illustrateur jeunesse sensible aux questions d’écologie, le constat annuel est simple : le volume de nouveautés publiées chaque année, à découvrir en salons ou librairies de même que le nombre d’exemplaires partis au pilon sur ses relevés de ventes interroge : nos livres détruiraient-ils la planète ? (Spoiler : pas tout à fait !)

03/11/2023, 17:46

En plein “désastre social”, y'a-t-il “un pilote chez Editis” ?

À quelques heures de la décision concernant le rachat d’Editis par CMI France, que l’on attend depuis hier, de la Commission européenne, le repreneur risque de déchanter. Au terme d’échanges houleux ce 31 octobre, on mesure combien le navire Editis et sa filiale Interforum voguent avec une direction qui a déserté. Dernier et sinistre rebondissement : un ralentissement de l’activité, avec pour conséquences un sévère coup de rabot sur les salariés.

31/10/2023, 13:08

La Générale Librest s'allie à Nosoli (Furet du Nord / Decitre)

Face aux défis à venir, les propriétaires de la GL, plus ou moins sexagénaires, passent la main en cédant la société au groupe Nosoli, acteur majeur et puissant de la distribution du livre, apte à lui assurer pérennité et développement.

20/10/2023, 16:26

Marc Levy introuvable en librairie : son roman menacé de grève

Les employés d'Editis envisagent de débrayer, et pas n’importe quand : à la parution du 25e opus de Marc Levy, La Symphonie des monstres, prévue ce 17 octobre. En empêchant la commercialisation du livre, les syndicats visent la direction d'Editis, pour la forcer à respecter les engagements salariaux pris. Car ces augmentations tardent toujours à se refléter sur les revenus. Et Marc Levy, servant d'otage, en fera donc les frais.

30/09/2023, 11:55

Les éditions du Cerf quitteront Interforum

Comptant parmi les principaux éditeurs religieux en France, Le Cerf annonçait leur arrivée chez Interforum au 1er janvier 2019. La filiale d'Editis aurait la charge de la diffusion et de la distribution de plus de 6000 ouvrages. Quatre ans plus tard, la maison a décidé de changer de crémerie.

24/08/2023, 22:45

Monica Irimia, de la librairie à la surdiffusion

Monica Irimia saute le pas : l’ancienne libraire pendant près de 15 ans est devenue « surdiffuseuse » au service du livre depuis février. Enfin, d’ouvrages en particulier, car il s’agit de ceux qui naissent dans cette partie du continent que les Français connaissent souvent si peu : l’Europe de l’Est. Monica Irimia provient elle-même de cette parcelle de la vieille Europe, puisqu’elle est originaire du pays d’Emil Cioran.

17/06/2023, 09:30

Anne Drouinaud est nommée Secrétaire Générale chez Hachette Livre

Hachette Livre a nommé Anne Drouinaud en tant que Secrétaire Générale du Programme de Transformation Polaris. Sous l’autorité de Philippe Lamotte, Directeur Général de la Branche Services et Opérations et Directeur de la Transformation, elle supervisera l’ambitieux programme Polaris du groupe Hachette Livre. Elle en dirigera les aspects financiers, juridiques, contractuels et de contrôle interne.

17/05/2023, 16:06

Auteurs, éditeurs : Amazon augmente ses coûts d'impression de livres

La crise d’approvisionnement du papier tend à se calmer depuis quelques mois. Les problématiques de stock s’apaisent également : tous les papiers sont peu ou prou disponibles. De fait, grincent certains, les ventes diminuent et les volumes de tirages se montreraient plus modestes. Or, pendant ce temps, Amazon révise certaines de ses conditions commerciales… pour la production de livres.

16/05/2023, 18:33

Le distributeur allemand Bookwire met ChatGPT au service des éditeurs

L'usage des technologies d'intelligence artificielle ne se limite pas à la génération d'œuvres littéraires, graphiques ou audiovisuelles : ChatGPT peut devenir l'allié d'un éditeur pour la mise en forme et la commercialisation d'un livre. Le distributeur allemand Bookwire en est persuadé, et a intégré l'outil dans sa solution logicielle.

04/05/2023, 11:38

Recyclivre enrichit sa plateforme en ligne Superway

En collaboration avec Origami Marketplace, Recyclivre améliore sa plateforme Superway créée l'année dernière. L’objectif étant de rendre l’économie circulaire plus attrayante en accompagnant « les vendeurs pour une consommation globale plus responsable ».

19/04/2023, 12:09

Label Emmaüs : repenser la loi Lang à l'aune des enjeux climatiques

#LabelEmmaus - Acheter, c’est voter. Partant de ce constat, Label Emmaüs transforme la vente en ligne en acte militant. Et s’appuie sur les livres pour conférer plus de poids à son action. « Un livre en ligne, plus éthique », voilà tout l’objet de la campagne qui s’ouvrira ce 18 avril. Ou favoriser la solidarité plus que la destruction de livres.

17/04/2023, 16:54

Papier : Christian Ribeyrolle nouveau Président de COPACEL

Au terme du Conseil d’Administration du 8 mars 2023, Christian Ribeyrolle, de la société RYAM, est devenu Président de COPACEL (Union Française des Industries des Cartons, Papiers et Celluloses), succédant ainsi à Philippe d’Adhémar de la société Sylvamo, qui occupait ce poste depuis le 21 mars 2019.

09/03/2023, 14:28

Fnac quitte la Suisse allemande et mise tout sur le marché français

L’enseigne avait opté pour un développement à travers des corners implantés dans différents centres commerciaux du territoire de la confédération hélvétique. Changement de braquet radical : dix points de vente alémaniques fermeront. Et la stratégie se réoriente massivement vers l’espace francophone.

28/01/2023, 15:38

“Harcèlement et comportements inappropriés” chez Interforum

La trêve des confiseurs n’avait pas commencé que les instances syndicales recevaient un rapport d’analyse. En cause, un « risque grave » dans le département Relations éditeurs d’Interforum — la filiale diffusion/distribution d’Editis. La procédure, déclenchée début octobre, s’était heurtée à quelques résistances.

29/12/2022, 15:17

Emme Promo Junior, nouveau service pour promouvoir l’édition jeunesse

Emme Promozione est une société italienne, créée en 2014 à partir d'une scission de la branche promotion de Messaggerie Libri, le principal distributeur italien. Elle est spécialisée dans les services de marketing, de communication et d'analyse de données, aux éditeurs. Suite au succès grandissant de la littérature jeunesse, elle vient de créer un nouveau service, appelé Emme Promo Junior, consacré à la promotion de l’édition pour enfants.

19/12/2022, 15:33

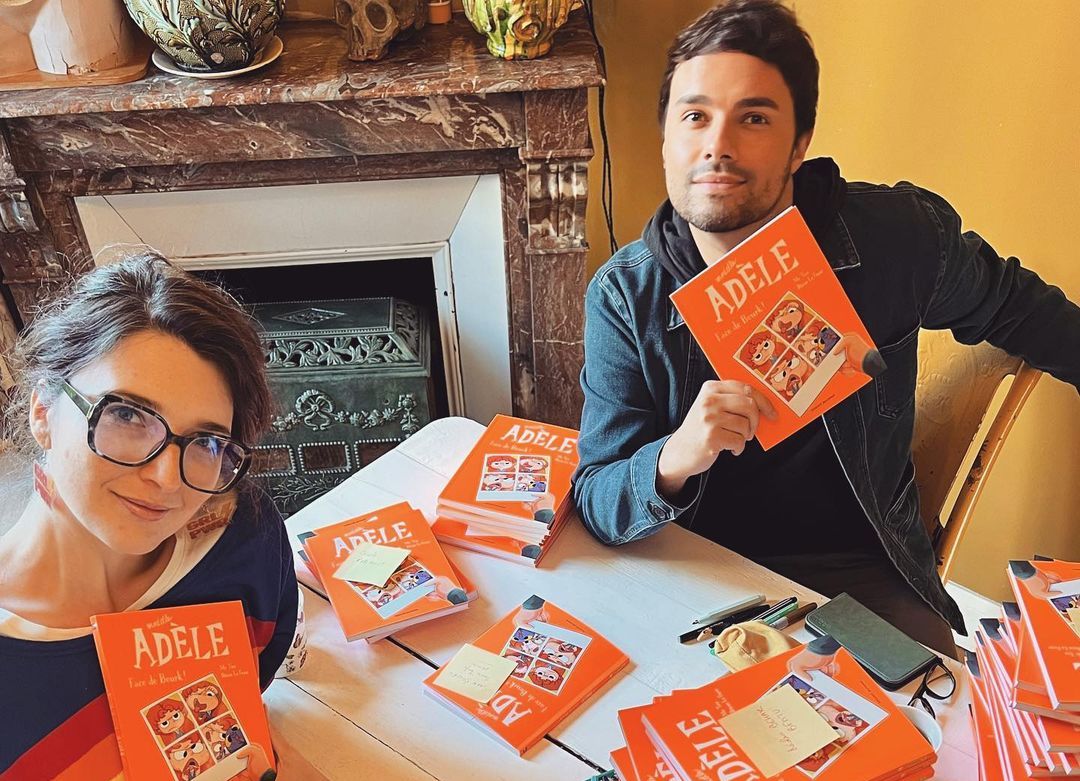

Mr Tan & Co, nouvelle maison d'édition de Mortelle Adèle, signe avec Interforum

Exclusif - L’écrivain Antoine Dole, plus connu sous le nom de Mr. Tan à travers les bandes dessinées Mortelle Adèle, en collaboration avec Diane Le Feyer, a choisi l’indépendance. En créant sa propre maison d’édition, il a également signé avec le groupe Editis, confiant la diffusion-distribution à Interforum. La maison, baptisée Mr Tan & Co, a été fondée en août dernier, quelques mois après l'annonce du départ de Bayard.

16/12/2022, 10:46

Pierre Coursières élu président du Syndicat des Distributeurs de Loisirs Culturels

À l’issue de l’assemblée générale extraordinaire du 2 décembre 2022, les membres du SDLC ont élu à l’unanimité Pierre Coursières Président du Conseil Syndical. La durée du mandat est fixée à deux ans, les membres sortants sont rééligibles.

06/12/2022, 12:40

Appel à une grève nationale dans les magasins Cultura ce 3 décembre

Annoncé pour ce 3 décembre, période de plus en plus cruciale dans le commerce du livre, un vaste débrayage surviendra dans les magasins Cultura. La demande est simple : l’augmentation des salaires pour les employés revendique la CGT Cultura. De 15 à 17h, tous les personnels des boutiques sont invités à faire front ensemble.

02/12/2022, 16:41

À Tigery, les salariés d'Interforum demandent l'équité des primes

Ce lundi 21 novembre, une quarantaine de salariés du site Interforum de Tigery (Essonne) ont débrayé pour réclamer une plus grande équité entre les salariés des différents sites de la filiale du groupe Editis. À Malhesherbes, une prime transport sera en effet prochainement mise en place, et les employés de Tigery souhaitent eux aussi une révision des primes qui leur sont accordées.

23/11/2022, 15:17

Fédération de randonnée pédestre : la distribution, tout un cirque ?

À la suite d’une consultation menée au cours de l’année 2022, la FFRandonnée a renouvelé son contrat de partenariat avec la Sofédis, pour la diffusion et la distribution de son catalogue à partir du 1er janvier 2023. Un partenariat qui s’inscrit dans la stratégie déployée par la FFRandonnée depuis 2021. Les deux sociétés travailleront de concert jusqu'en 2026.

04/11/2022, 10:58

France : Amazon se rêve désormais imprimeur de livres

Le jour de la fête des morts, la nouvelle aura quelque chose d’un brin sinistre : à Brétigny-sur-Orge (Essonne), ce 2 novembre, est inaugurée la première… imprimerie d’Amazon sur territoire français. Implanté dans son entrepôt logistique, il s’agit d’un déploiement, et non des moindres, dans le fonctionnement de l’entreprise.

01/11/2022, 10:04

Les éditions d'en bas arrivent en France et Belgique grâce à Serendip/Paon

Depuis 1976, les éditions d’en bas développent un catalogue engagé et militant. Elles explorent le champ du social à partir des marges de l’histoire, de la politique et de la société; elles font émerger des voix singulières et originales de destinées oubliées et des thématiques délaissées. Depuis 2001, elles ont renforcé le champ des publications aux littératures de Suisse et à la traduction.

28/10/2022, 13:32

L'Imaginaire se fait la malle : quatre éditeurs quittent Média Participations

En août 2019, ActuaLitté dévoilait l’arrivée massive d’éditeurs chez Média Diffusion : Mnémos, les Moutons électriques et ActuSF, regroupés sous le collectif Les Indés de l’Imaginaire, marquaient ainsi une nouvelle étape dans leur développement. Et ce, deux ans après que Leha éditions avait choisi la diffusion/distribution du groupe. Mais en 2023, tout le monde part.

28/10/2022, 11:06

Mort d'un ouvrier dans un entrepôt d'Amazon en Pologne : l'enquête interdite

10 heures de travail en une journée, voilà qui démontre bien l’intérêt porté aux salariés d’Amazon. Jean-Baptiste Malet a signé pour L’Humanité Magazine un nouveau reportage. Cette fois, c’est en Pologne qu’il s’est rendu pour constater les conditions de travail. Et ce, après le décès d’un salarié et le licenciement de la syndicaliste qui voulait trop en savoir sur les circonstances de ce drame…

11/10/2022, 11:52

Le développement de Feltrinelli, entre numérique et formation

Après un accord avec Kobo, Feltrinelli ajoute à son offre numérique, déjà très riche, un plan d'abonnement « all you can enjoy », et se positionne aux côtés d’acteurs déjà implantés en Italie, tels qu'Audible et Storytel. En même temps, une offre est proposée, via Feltrinelli Education, pour former les professionnels des industries créatives et culturelles.

16/08/2022, 15:54

Neutralité carbone en 2040 : Amazon n'en prend pas le chemin

Les promesses n’engagent généralement que ceux qui les gobent, avait assuré un connaisseur en la matière. Celles d’Amazon — ici pointées, mais assurément pas le seul en la matière — auront fait long feu. Malgré ses engagements visant à une neutralité carbone, la firme est parvenue à augmenter de 18 % ses émissions au cours de l’année 2021. De fait : la taille de son réseau de distribution a doublé au cours de la période.

02/08/2022, 15:03

Rachat dans le monde du podcast italien : Chora Media achète Will

En mars, Il Sole 24 Ore, quotidien économique et politique italien, avait annoncé cette opération, qui s’est concrétisée cet été et a donné naissance, pour citer le communiqué de presse, au « premier pôle italien d'information numérique native en audio et vidéo ».

21/07/2022, 15:22

Autres articles de la rubrique Métiers

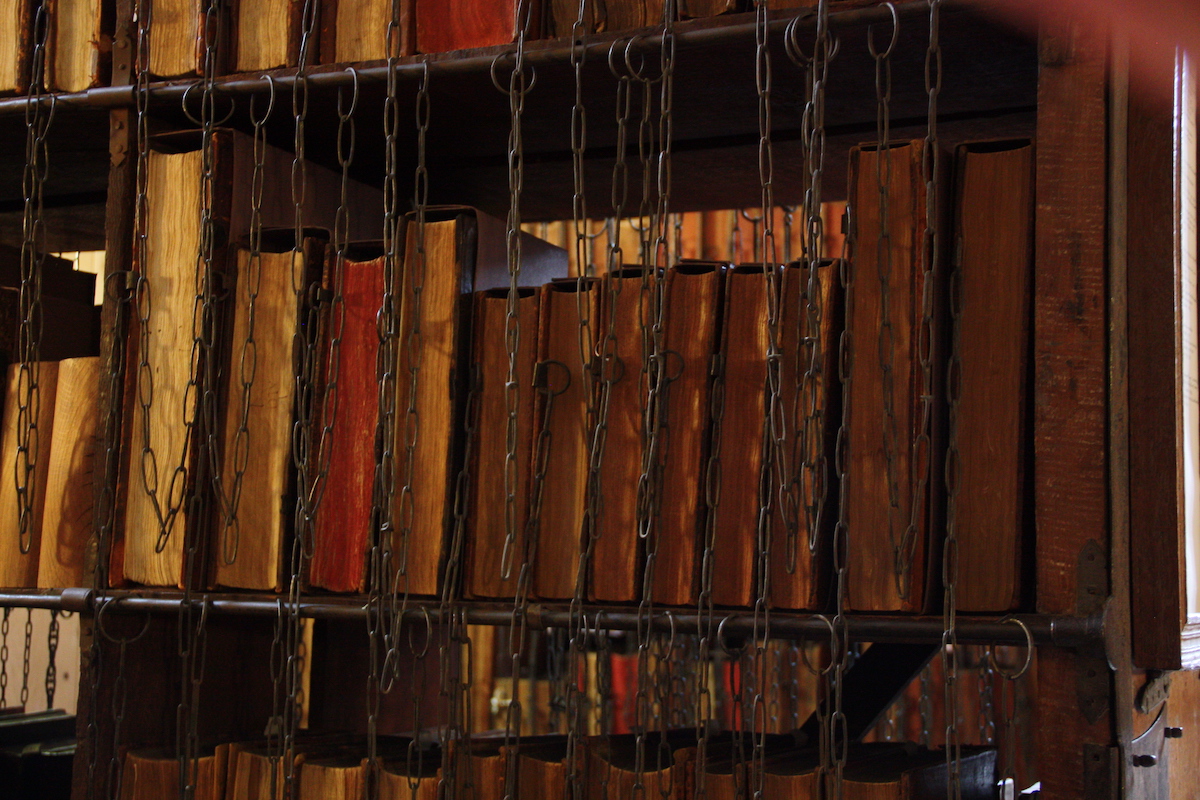

2,5 millions € de butin en livres rares : un gang de voleurs démantelé

Ils avaient jeté leur dévolu sur des objets généralement ignorés par le grand banditisme : les livres rares et anciens. Quatre suspects ont été arrêtés en Géorgie dans le cadre d'une enquête européenne qui a mobilisé plus d'une centaine de policiers et procureurs. 27 sites ont été perquisitionnés, au total, en Géorgie et en Lettonie.

26/04/2024, 09:31

Italie : 60 éditeurs et 300 libraires indépendants unissent leurs forces

Indie Tree est un enthousiasmant projet de collaboration entre éditeurs et libraires indépendants italiens. Mis en place par les réseaux de promotion éditoriale Promedi et NW Consulenza e Marketing Editoriale, il implique 300 librairies indépendantes et plus de 60 éditeurs indépendants. L’objectif : développer des synergies entre les acteurs de l’indépendance éditoriale en Italie.

26/04/2024, 08:30

Le réalisateur d'Entre les murs, Laurent Cantet, est mort

Le monde du cinéma est en deuil après l'annonce du décès du réalisateur français Laurent Cantet, célèbre pour son film Entre les murs qui lui a valu la Palme d'Or au Festival de Cannes en 2008, adapté du roman homonyme de François Bégaudeau. Il nous a quittés à l'âge de 63 ans des suites d'une maladie, ce jeudi 25 avril à Paris, a confirmé son agent artistique, Isabelle de la Patellière. Il travaillait sur un nouveau projet cinématographique, L’apprenti, prévu pour une sortie en 2025.

25/04/2024, 18:08

“Une nouvelle démarche déloyale des éditions Oxymore” contre Delcourt

Les libraires en perdent leur latin : voilà plusieurs mois que la série Lulu et Nelson est annoncée par les très jeunes éditions Oxymore, fondées en février 2023 par Mourad Boudjellal. Le créateur de la maison Soleil, qu’il avait vendue au groupe Delcourt, en juin 2011, semble avoir du mal à se détacher de son ancienne société… qui publie justement Lulu et Nelson.

25/04/2024, 16:20

Frais de port du livre : un impact négatif pour 63 % des acheteurs

Depuis le mois d'octobre 2023, la commande d'un livre neuf sur internet suppose le paiement de frais de port d'un montant minimum de 3 €. Une mesure destinée à rétablir l'équité entre les libraires et les vendeurs en ligne, copieusement critiquée par le géant Amazon. Un sondage de l'IFOP, commandité par la multinationale américaine, assure qu'une partie des acheteurs de livres ont réduit leurs paniers.

25/04/2024, 16:19

Lagardère : baisse des ventes livre en France au 1er trimestre 2024

Au 31 mars 2024, Lagardère Publishing a noté une augmentation de son chiffre d'affaires à 576 millions d'euros (+0,8%), avec une croissance notable dans le numérique et l'audio. Toutefois, la branche française a subi un recul, principalement dans le secteur BD/manga. À l'international, des gains ont été réalisés au Royaume-Uni, aux États-Unis, et une stabilité en Espagne et Amérique latine.

25/04/2024, 13:15

Le philosophe américain Daniel Dennett est mort

Le philosophe américain Daniel Dennett est décédé à l'âge de 82 ans des suites d'une maladie pulmonaire, ce 19 avril. Il a largement contribué à la recherche fondamentale dans les sciences cognitives, notamment en explorant les implications de la théorie de l'évolution, ou en critiquant le dualisme cartésien, si imprégné dans le psychisme occidental.

24/04/2024, 18:28

L'Europe exclut le livre du règlement sur les retards de paiement

L'Europe a récemment exempté le secteur du livre d'un nouveau règlement sur les retards de paiement. Une décision saluée comme une victoire pour les libraires par le Syndicat de la librairie française (SLF) et la fédération européenne des libraires, l'EIBF, à laquelle il appartient, qui se sont vaillamment battus pour convaincre les différents acteurs impliqués.

24/04/2024, 18:18

Une bibliothèque allemande théâtre d'une attaque à la machette

Un homme de 31 ans, armé d'une machette, s'est introduit dans la bibliothèque universitaire de Mannheim ce mardi 23 avril, avant d'être abattu par la police vers 17h30, et de succomber de ses blessures à l'hôpital. Il se serait emporté contre une employée de la bibliothèque, et aurait menacé les policiers.

24/04/2024, 17:05

Editis : Laurine Mortha nouvelle directrice des fusions-acquisitions

Catherine Lucet, directrice générale d'Editis, et Dalila Zein, directrice générale déléguée, communiquent la nomination de Laurine Mortha au poste de directrice des fusions-acquisitions et des missions stratégiques.

24/04/2024, 16:11

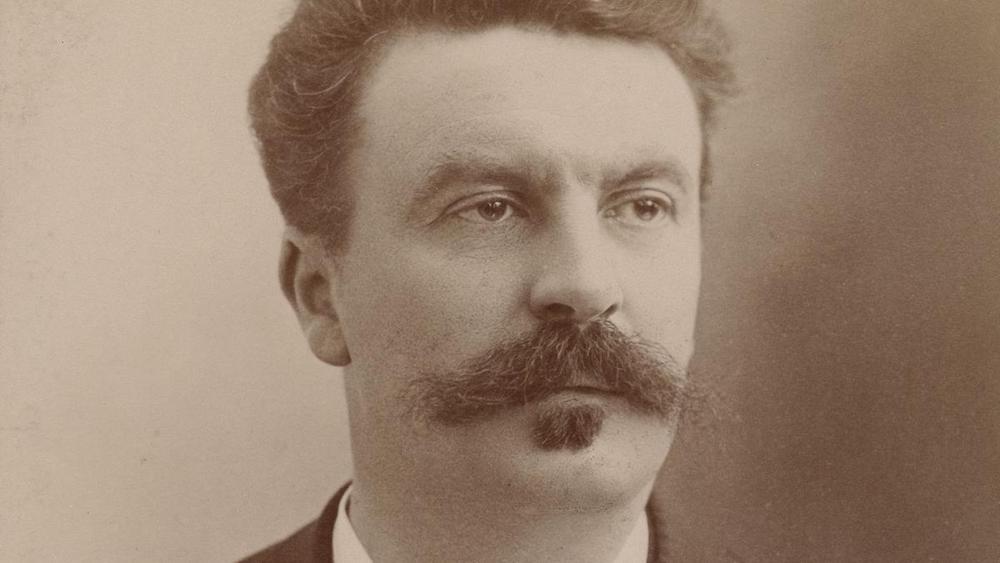

Maupassant, une vie, par la Grande Librairie

La série des « Docs de la Grande Librairie », créée par François Busnel, se poursuit le mercredi 15 mai avec un documentaire dédié à la vie et l'oeuvre de Guy de Maupassant. Réalisé par François Busnel et Adrien Soland, le film recevra divers intervenants tels que les écrivains Éric-Emmanuel Schmitt, Sylvain Tesson, Pierre Bayard et Olivier Frébourg, et les universitaires Noëlle Benhamou, et Martine Reid.

24/04/2024, 10:06

À la BnF, pas de pudding, mais des livres à l'arsenic

En mars dernier, la bibliothèque universitaire de Bielefeld, dans le Nord-Est de la Rhénanie-du-Nord–Westphalie (Allemagne), procédait à un gigantesque inventaire pour mettre la main sur des ouvrages empoisonnés... En cause, un colorant à base d'arsenic, potentiellement dangereux. D'autres institutions patrimoniales dans le monde en possèdent, dont la Bibliothèque nationale de France...

23/04/2024, 15:30

Dix ans après sa dernière enquête, Sherlock Holmes de retour

Sherlock Holmes est peut-être entré dans le domaine public, mais cela a rendu les ayants droit d'Arthur Conan Doyle plus regardants encore sur l'avenir du personnage. Il aura fallu dix ans pour relire une nouvelle enquête « officielle », validée par les héritiers. L'écrivain et journaliste britannique Gareth Rubin remettra face à face Holmes et son ennemi, Moriarty, en septembre prochain...

23/04/2024, 11:41

Détenteur de la licence Le Seigneur des Anneaux, Embracer se divise

Le groupe suédois Embracer a acté sa division en trois entités distinctes, afin de doter chacune d'entre elles d'une autonomie et d'une « stratégie propre ». Middle-earth Enterprises, filiale qui gérait les droits d'exploitation d'œuvres de Tolkien, devient une société de développement et d'édition de jeux vidéo, sous le nom Middle-earth Enterprises & Friends.

23/04/2024, 10:08

Le plaisir de la lecture commence dans les crèches

Fournir des livres aux établissements qui accueillent de très jeunes enfants, voici le dernier programme déployé en Italie. Ce projet cible tout particulièrement les territoires les plus fragiles du Bel Paese. Après une première édition, l’Association des éditeurs réitère son initiative. Pour assurer et développer un lien, dès le plus jeune âge, avec la lecture.

23/04/2024, 10:04

Tétraplégique, l'auteur Hanif Kureishi “écrit bien plus qu'avant”

Peu après Noël 2022, la vie du romancier et dramaturge Hanif Kureishi a été bouleversée : alors qu'il se promène à Rome, il s'évanouit et, après une mauvaise chute, se retrouve incapable de bouger. Transporté à l'hôpital, il y restera près d'un an, subissant notamment une opération de la colonne vertébrale. Devenu tétraplégique, il poursuit son œuvre, envers et contre tout.

23/04/2024, 09:29

Bruxelles, une menace pour la vie privée des dirigeants de Vivendi

La fusion de Lagardère avec Vivendi poursuit son bonhomme de chemin… devant la justice européenne. Ce 11 avril, la Cour de Justice de l’Union européenne a donné raison au groupe des Bolloré. En cause, une ordonnance que la société contestait en ce qu’elle exigeait la collecte et la conservation de documents potentiellement sensibles, impliquant des données personnelles.

22/04/2024, 18:47

En Italie, Meloni et la Rai ont-ils menti pour mieux censurer ?

Le lauréat du prix Strega 2019, Antonio Scurati, avait prévu de présenter un monologue sur l'antifascisme à la télévision publique italienne, la Rai, pour coïncider avec la fête de la Libération le 25 avril. Une intervention finalement annulée, entraînant des soupçons de censure, notamment à cause des critiques que l'écrivain voulait explicitement porter envers la Première ministre Giorgia Meloni. La chaîne a nié toute censure, arguant que l'annulation était due à des raisons financières... Une note a fuité, qui prouve qu'elle a menti... La polémique enfle.

22/04/2024, 14:49

Livre d'occasion : le Conseil permanent des écrivains souhaite une “concertation”

Le Conseil permanent des écrivains (CPE) a exprimé ses préoccupations suite à la publication d'une étude réalisée par Sofia et le Ministère de la Culture, datée du 10 avril 2024. Cette étude met notamment en lumière une augmentation significative des ventes de livres d'occasion, qui représentaient 20 % du marché en 2022.

22/04/2024, 13:32

L'acteur Chris Pine signe son premier livre jeunesse

L'acteur et réalisateur américain Chris Pine, connu pour ses rôles dans Star Trek Into Darkness (2013), Wonder Woman (2017) ou plus récemment Donjons et Dragons : L'Honneur des voleurs (2023), publiera cette année son premier ouvrage pour la jeunesse. L'histoire d'une bataille entre deux animaux, un chien et un écureuil, pour défendre leur territoire...

22/04/2024, 12:24

Japon : une amende de 10 millions € pour un pirate de mangas

Mangamura. À la fin des années 2010, ce nom faisait trembler de rage les plus grands éditeurs japonais de mangas, dont Kadokawa, Shueisha et Shogakukan. En 2017, ils avaient uni leurs forces pour abattre la plateforme pirate aux quelque 100 millions de visiteurs mensuels, avant de se tourner vers les opérateurs... La justice a condamné l'un d'entre eux a une amende de 10 millions €.

22/04/2024, 10:58

Un écrivain italien interdit de télé : le spectre de Meloni plane

La relation entre intellectuels et pouvoir a toujours été un sujet de débat, tout comme le lien entre politique et littérature. Mais, depuis l’arrivée de Giorgia Meloni en octobre 2022, le débat s’est enflammé en Italie. Preuve, suite à la décision d’annuler le monologue d’Antonio Scurati prévu sur la télévision publique italienne, la Rai, au sujet de l’antifascisme.

20/04/2024, 18:56

Mort de Georges Forestier, spécialiste de Molière, Corneille et Racine

Georges Forestier, né le 13 juin 1951 à Nice et décédé le 18 avril 2024 d'un cancer annonce Sorbonne Université, était un éminent professeur de littérature française et un historien du théâtre reconnu, particulièrement spécialisé dans le théâtre du XVIIe siècle. Il a enseigné à l'Université Paris-Sorbonne de 1995 à 2020, avant de devenir professeur émérite à Sorbonne Université.

19/04/2024, 20:35

L'Autrichien qui avait fait plier Facebook s'attaque à Meta

Voilà dix ans, cet activiste originaire de Salzbourg publiait un ouvrage mettant farouchement en cause le fonctionnement du réseau social Facebook : Kämpf um deine Daten (Luttez pour vos données), dénonçait le moissonnage d’informations que pratique la société de Mark Zukerberg. Mais Max Schrems n’en a résolument pas fini avec Meta…

19/04/2024, 15:45

L'immense collection de VHS de Scorsese entre à la bibliothèque

52 mètres linéaires, et autant de boîtes de conservation. À la tête d'une des filmographies les plus imposantes de l'histoire, le réalisateur américain Martin Scorsese a pourtant trouvé le temps, des années 1980 aux années 2000, de s'adonner à une occupation pour le moins étrange. Il a enregistré des milliers d'heures de programmes télévisés sur des centaines de VHS...

19/04/2024, 12:36

Chine, Occident et Liu Cixin : un Problème à trois corps

Le roman culte de Liu Cixin a très récemment été adapté en série par Netflix. Le géant américain n'a pas hésité à sortir les grands moyens pour faire de cette histoire la nouvelle grande saga de la pop culture du XXIe siècle. Le succès attendu est au rendez-vous pour la plateforme de streaming, mais la série reflette-t-elle vraiment toute la complexité que recouvre « le problème à trois corps » ?

19/04/2024, 11:14

À Manhattan, une douce France dans la librairie de Cyril Dewavrin

Cyril Dewavrin a de la suite dans les idées : propriétaire de l'enseigne La Comédie Humaine à Avignon, inaugurée en 2018, c'est au cours d'un voyage aux États-Unis qu'il décide de tenter l'aventure outre-Atlantique. Depuis début décembre 2023, La Joie de Vivre propose, dans le quartier de Chelsea, à Manhattan, un petit coin de France aux New-Yorkais.

19/04/2024, 10:53

Reconnue coupable de faute, l'Agessa condamnée à indemniser un auteur

30.000 €, pas moins. Voilà le montant des dommages et intérêts que le tribunal judiciaire de Paris a sommé à feue l’Agessa d’indemniser, pour avoir porté préjudice à un artiste auteur. Un montant qui donnera le hoquet aux pouvoirs publics : de fait, quelque 200.000 personnes seraient concernées par les 40 années d’incurie de l’organisme. Rapide calcul : faudrait-il trouver 6 milliards € ?

18/04/2024, 18:50

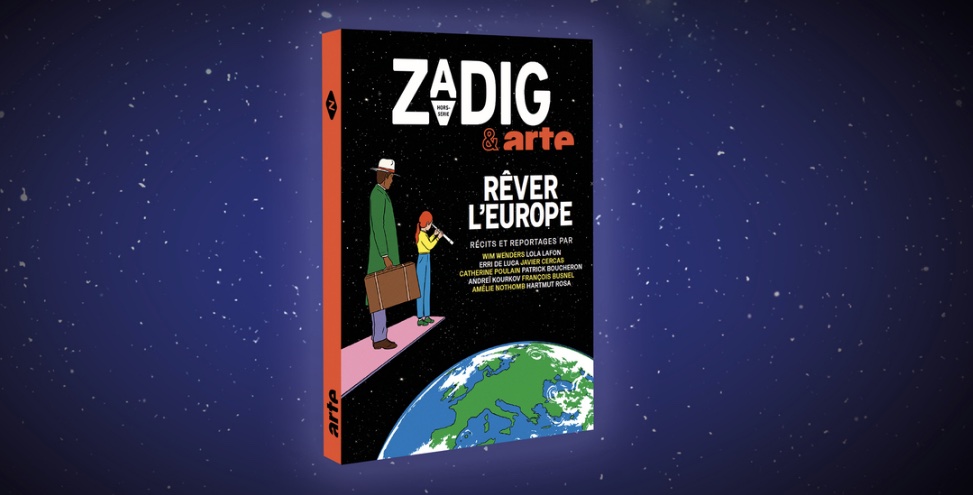

Erri De Luca, Lola Lafon ou Javier Cercas rêvent l'Europe dans une revue

À l'approche des élections européennes, en juin 2024, la revue Zadig et la chaine franco-allemande Arte s'associent autour d'une publication exceptionnelle, sous le mot d'ordre « Rêver l'Europe ». Dans ses pages, plusieurs plumes se croisent, dont Erri De Luca, Lola Lafon, Javier Cercas ou encore François-Henri Désérable.

18/04/2024, 14:52

Académie des beaux-arts : Thierry Groensteen élu correspondant

La bande dessinée renforce encore sa place au sein de la prestigieuse Académie des beaux-arts, abritée par l'Institut de France, à Paris. Ce 17 avril a en effet été élu Thierry Groensteen, historien et théoricien du 9e art, en tant que correspondant de la section de gravure et dessin.

18/04/2024, 12:52

Promotion de la transphobie : mode d'emploi d'une Transmania

Suite aux pressions exercées par des activistes et quelques élus municipaux de Paris et de Lyon, JCDecaux a annoncé procéder au retrait des affiches publicitaires de l'ouvrage Transmania, jugé « transphobe et complotiste ». Un retrait qui a fait plus parler de lui que l'ouvrage en lui-même... Il n'y a pas de mauvaise publicité : tout est bon à prendre...

18/04/2024, 12:33

Budget 2024-2025 du Canada : où sont passés les engagements ?

Personne ne digère vraiment la présentation du budget 2024-2025 par la ministre des Finances, Chrystia Freeland. Les organisations professionnelles du monde de la culture attendaient fermement que s’y retrouve la Loi sur le droit d’auteur. Espoir déçu et mauvaise nouvelle en perspective.

18/04/2024, 11:44

L'enfer pour le “paradis du manga” : quel avenir pour piccoma France ?

Malgré des résultats au Japon sidérants en 2023, le propriétaire sud-coréen de la plateforme piccoma, Kakao Entertainment Corp. enclenche une restructuration. Les nouveaux dirigeants se sont engagés auprès des actionnaires à rechercher une croissance organique désormais.

18/04/2024, 11:20

IA et culture : Rachida Dati missionne le CSPLA

Devant la commission des affaires culturelles de l'Assemblée nationale, Rachida Dati avait annoncé qu'elle saisirait prochainement le Conseil supérieur de la propriété littéraire et artistique (CSPLA) sur plusieurs points liés à l'intelligence artificielle. Deux missions ont été officialisées, sur la transparence et l'effectivité des droits.

17/04/2024, 16:13

Des pubs télé pour le livre, une décision qui favorisera Vivendi ?

Après le SNE, c'est au tour du Conseil permanent des écrivains (CPE) - ADAGP, ATLF, Cose-Calcre, EAT, Maison de Poésie, Pen Club, Sacem, SAIF, SAJ, Scam, SELF, SGDL, SNAC, Union des Poètes, UPP -, et la Fédération des éditions indépendantes (FEDEI), d'affirmer leur opposition à la publicité pour le livre à la télévision, et le décret no 2024-313 du 5 avril 2024 qui la rend possible pendant une période d'au moins deux ans.

17/04/2024, 12:43

Commenter cet article