Les virus, la plaie des possesseurs d'ordinateurs. Et avec eux la flopée des chevaux de Troie, des vers et on en passe de plus belles : si, si, le message qui s'affiche subitement sur MSN et vous propose de télécharger les photos de la dernière soirée entre amis. Bizarre, c'est un copain qui vous l'envoie, mais il écrit en angl... trop tard...

Les multiples attaques menées contre le système d'exploitation Windows, ne mettent pas pour autant les autres complètement à l'abri de ces cochonneries du net. Car par la suite, est venu le phishing, ou hammeçonnage, qui vous propose de vous rendre sur une page de votre banque pour mettre à jour des informations confidentielles, comme le numéro de compte ou des mots de passe à réinitialiser.

Suite à la question d'un lecteur : Est-ce que je dois protéger mon lecteur ebooks contre les virus ?, nous sommes tombés des nues. Est-il possible que cela arrive ? En l'occurrence, rien n'est impossible : le site de eReaders (en néerlandais) propose même déjà aux futurs pirates du domaine une série de petits noms jolis pour développer leur imaginaire. Ainsi, « e.Bookworm, DRM.ur.books, eBook.van.Troje, Book.burner, crumble.pages ». De la vraie poésie...

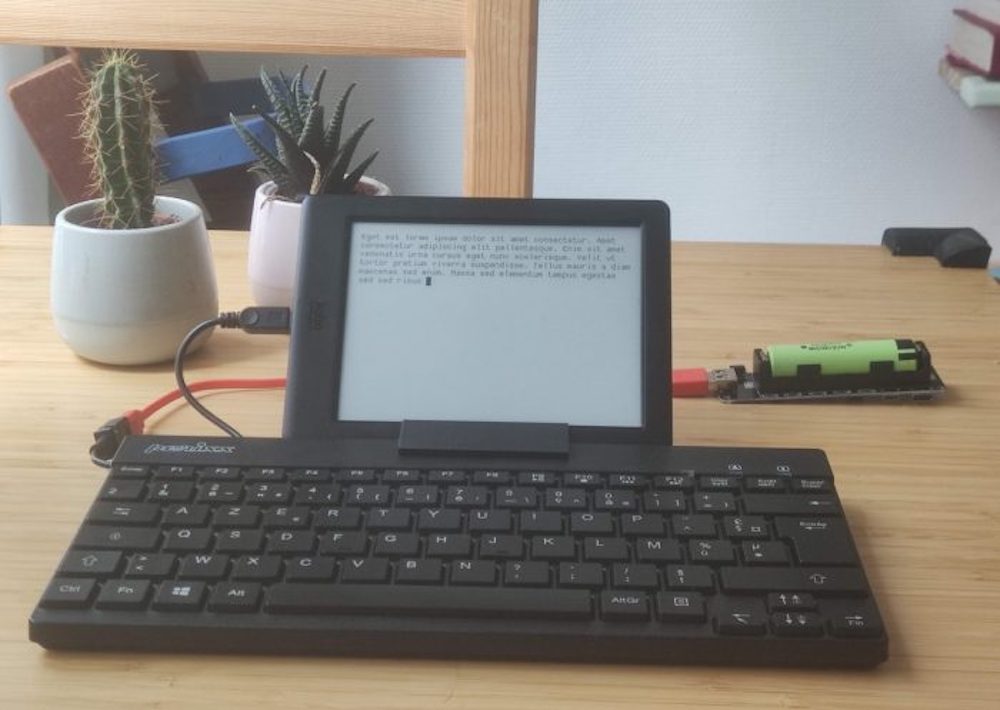

Soit. En vérité, en vérité, je vous le dis, la plupart des lecteurs ebooks tournent sous Linux. Dans l'absolu, pour le moment, rien à craindre. Or ce qui a fait de Windows un outil si fortement visé, c'est avant tout le nombre de parts de marché dans le parc informatique. Une prédominance de machines sous le même OS pourrait tout aussi bien - nous sommes dans la projection, hein - mener à la même réaction.

Des fichiers qui attaquent les PC, ça existe pas ? Naïfs...

D'ores et déjà, il se trouve très probablement sur la toile des virus cachés dans de pseudo fichiers PDF, qui s'abriteraient derrière les aventures de Twilight ou d'HarryPotter. Les ouvrir entraînerait l'exploitation d'une faille de sécurité d'Acrobat Reader et ainsi de suite. Voilà pour le devenir d'un ebook lu sur PC. Maintenant autre question : quel intérêt à introduire un ver dans un lecteur ebooks ? Hmm... bonne question.

Probablement le plaisir de l'avoir fait en premier. Ensuite, dès lors que les lecteurs seront tous connectés au net par la 3G ou le WiFi, peut-être de récupérer des informations personnelles - l'exemple du Kindle, qui permet d'acheter à distance des ebooks depuis n'importe où. Et contient très probablement des informations sensibles.

Linux résistant, et anti-redéposition

L'avantage est qu'il est particulièrement difficile de créer un ver qui s'en prendrait à Linux. Le noyau et le système Linux empêchent toute propagation de virus du fait du cloisonnement de l'OS. Dans le cas d'une connexion WiFi, ou 3G, il serait envisageable d'intercepter les paquets transmis, mais on parle là d'une attaque de haut niveau de compétences. Un pirate pourrait tout aussi bien se connecter directement sur la machine de l'utilisateur par ce biais... mais là encore, Linux reste relativement à l'abri.

Les deux risques majeurs, nous les retrouverions de nouveau sur Windows : un lecteur équipé de Windows CE par exemple serait à la merci des attaques classiques menées contre l'OS. De même qu'un fichier qui serait un faux ebook, mais un vrai virus, téléchargé depuis des réseaux P2P pourrait entraîner une contamination de la machine... Linux reste donc beaucoup plus dur à attaquer que Windows, même si l'on annonce que des vers commenceraient à arriver.