RFID

Extraits

Electronique

Avec ou "sans contact" ?. Milles milliard de puces RFID ?

10/2021

Technologies

RFID en ultra et super hautes fréquences UHF-SHF. Théorie et mise en oeuvre

03/2008

Informatique

L'Internet des objets. Les principaux protocoles M2M et leur évolution vers IP

05/2014

Informatique

NFC Near Field Communication. Principes et applications de la communication en champ proche

07/2012

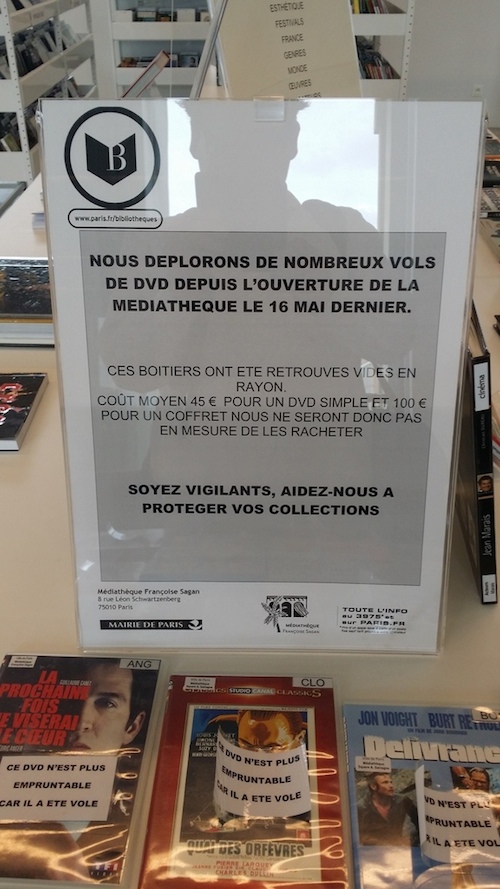

Sociologie

Les théories de la surveillance. Du panoptique aux Surveillance Studies

11/2020

Philosophie

Surveillance globale. Enquête sur les nouvelles formes de contrôle

02/2009