attaque informatique bibliothèque

Extraits

Beaux arts

Réponse à une incroyable attaque de la Bibliothèque nationale

01/2021

Informatique

Sécurité informatique. Ethical Hacking, Apprendre l'attaque pour mieux se défendre, 6e édition

01/2022

Informatique

Informatique Inf

06/2017

Informatique

Informatique quantique

06/2019

Mathématiques Prépas

Informatique MP2I

10/2021

Livres-jeux

L'informatique simplement. Initiation à la pensée informatique

05/2021

Actualité et médias

L'imposture informatique

10/2001

Informatique

La sécurité informatique

11/2011

Sociologie

La bombe informatique

09/1998

Programmation

Informatique. 2e édition

03/2023

Communication - Médias

Le totalitarisme informatique

02/2024

Sécurité

Sécurité internet & informatique

01/2022

Bibliothéconomie

Le design des bibliothèques publiques. Volume 1, Le merchandising en bibliothèque

01/2022

Beaux arts

D'attaque

09/2019

Loisirs et jeux

Patate Attaque !

04/2018

Autres collections (9 à 12 ans

Nounouilles attaque !

09/2023

Policiers

Contre-attaque

02/2009

Sécurité

Sécurité informatique et Malwares - Attaques, menaces et contre-mesures. Coffret en 2 volumes : Sécurité informatique - Ethical Hacking ; Sécurité informatique et Malwares - Analyse des menaces et mise en oeuvre des contre-mesures, 3e édition

02/2023

Informatique

INFORMATIQUE COMMUNICATION ET SOCIETE

12/1993

Mathématiques

Mathématiques pour l'informatique

07/2008

Histoire et Philosophiesophie

Informatique & éthique. Pour une utilisation modérée et responsable de l'informatique

11/2020

Religion jeunesse

Bébé attaque Gudule

07/2019

Echecs

Attaque et défense

03/2022

Autres collections (9 à 12 ans

Eponine contre-attaque

03/2023

Littérature française

L'attaque virtuelle

01/2014

Loisirs et jeux

Attaque sur Cyberschool

09/2018

Lecture 9-12 ans

Opération Lovelace

06/2018

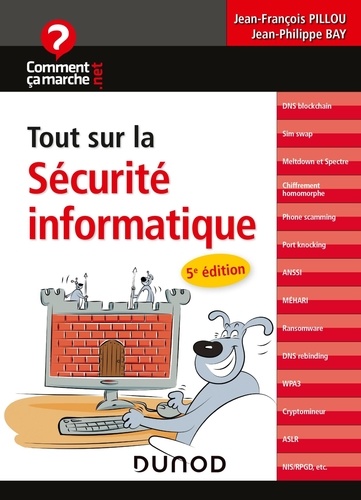

Informatique

Tout sur la sécurité informatique. 5e édition

03/2020

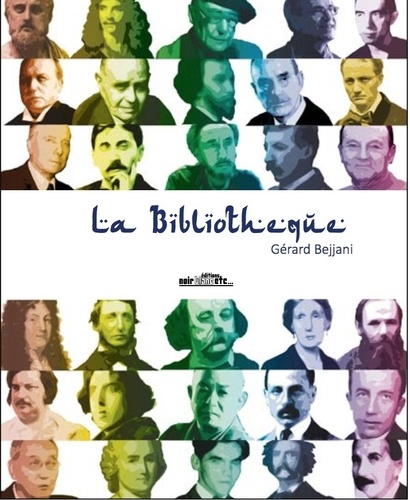

Littérature française

La bibliothèque

05/2018

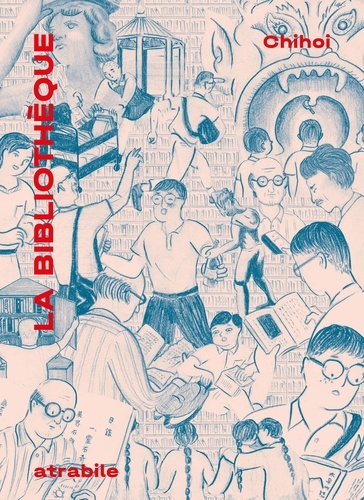

Indépendants

La bibliothèque

06/2021