surveillance réseaux

Extraits

Littérature étrangère

surveillance

03/2009

Romans policiers

Mortelle surveillance

03/2023

Actualité médiatique internati

Sur la surveillance

09/2022

Communication

Stratégie réseaux. Construire & réussir son réseau. Les facteurs clés de succès

07/2021

Erotique

La surveillante

12/2021

Réseaux informatiques

Le réseau avec Microsoft Azure - Déployez, hybridez et sécurisez vos réseaux dans le cloud

03/2022

Géographie

Réseau urbain et réseaux de villes dans l'Ouest de la France

01/1999

Sociologie

Les théories de la surveillance. Du panoptique aux Surveillance Studies

11/2020

Policiers

Une femme sous surveillance

12/1995

Sciences politiques

Surveillance. Le risque totalitaire

10/2014

Lecture 9-12 ans

Darwin Mission sous surveillance

10/2017

Policiers

Un monde sous surveillance

05/2012

Littérature française (poches)

Haute surveillance. Nouvelle version

05/1988

Santé publique

Surveillance épidémiologique. 2e édition

04/2023

Mathématiques

Recherche opérationnelle. Tome 2, Phénomènes aléatoires en recherche opérationnelle, 2e édition

01/2004

Ecrits sur l'art

Réseaux-Mondes

02/2022

Littérature française

Automatisation et la surveillance d'une ensacheuse semi-automatique. Modélisation par l'outil Réseau de Petri

01/2023

Réseaux informatiques

Votre réseau d’entreprise avec les logiciels libres. Théorie, installation, Web 4.0, surveillance et cryptographie

02/2021

Ouvrages généraux

L'invention de la surveillance

09/2023

Communication - Médias

Quaderni N° 108, Hiver 2022-2023 : Communication, technologie, pouvoir. Surveillance et contre-surveillance

02/2023

Communication - Médias

Les réseaux sociaux

07/2021

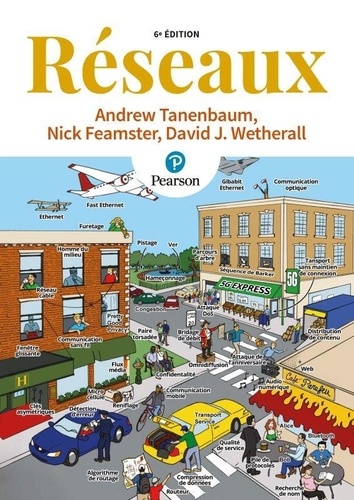

Réseaux informatiques

Réseaux. 6e édition

04/2022

Réseaux informatiques

Les réseaux. Administrez un réseau sous Windows ou sous Linux : Exercices et corrigés, 7e édition

11/2022

Droit

De la surveillance en Amérique. Histoire, enjeux et perspectives d'une société sous surveillance

09/2019

Revues

Littérature Nº204 4/2021 Littérature et surveillance : transversalités sémiotiques. Littérature et surveillance : transversalités sémiotiques

12/2021

Lecture 9-12 ans

Ella Tome 2 : Vacances sous surveillance

02/2020

Droit

Les étrangers sous surveillance policière. 1993

07/1993

12 ans et +

L'Elite Tome 2 : Sous surveillance

02/2015

Réseaux informatiques

Les réseaux de zéro. Comprendre les réseaux par la pratique

02/2022

Informatique

Sécurité des réseaux informatiques

01/2019