phishing

Extraits

Sécurité

Hacking interdit. 8e édition

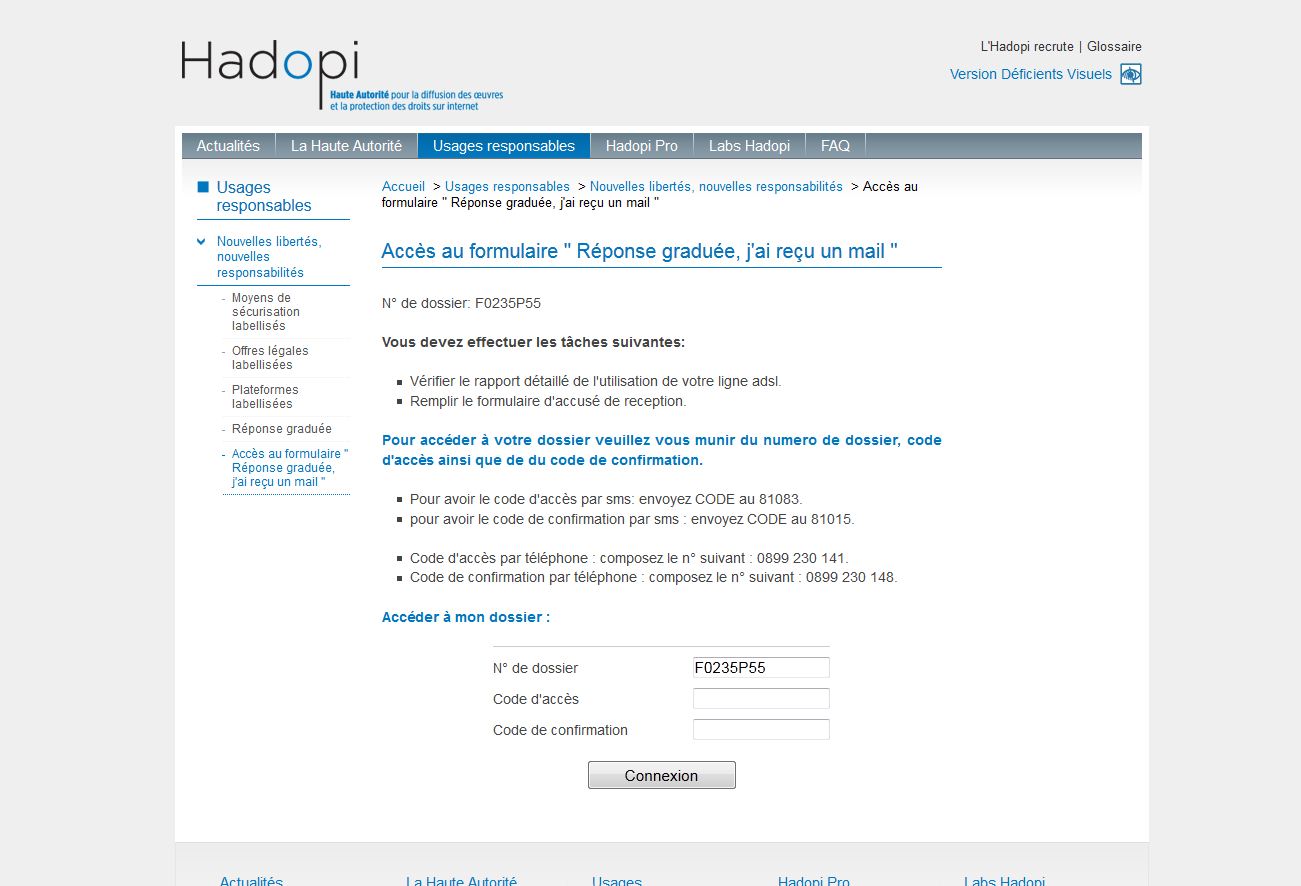

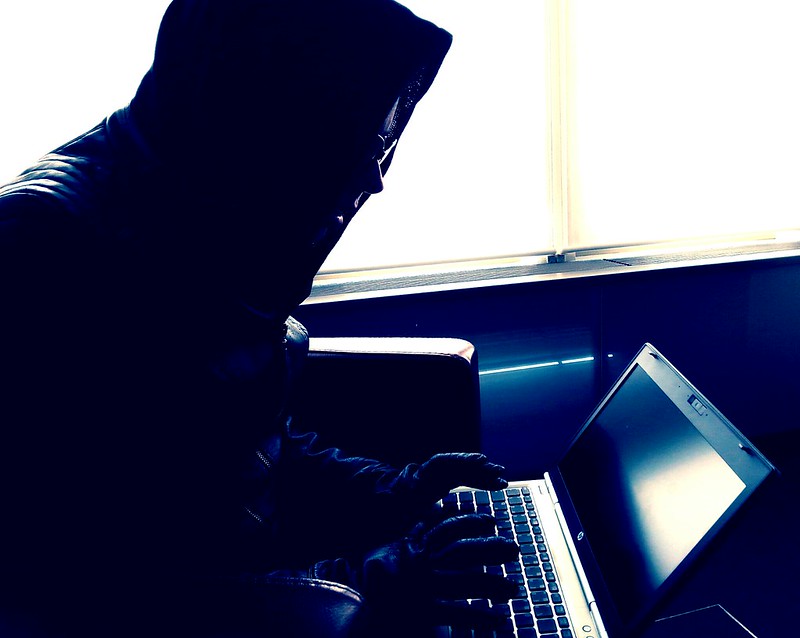

Aujourd'hui, impossible de surfer sur Internet ou d'utiliser un smartphone sans protection efficace. Même avec des logiciels appropriés, nul n'est à l'abri du danger. Virus, usurpations d'adresses IP, troyens, intrusions dans votre système, attaques par phishing... : l'imagination des pirates est sans limites ! La seule solution est de vous protéger efficacement et pour cela, un moyen : connaître les techniques des hackers pour mieux déjouer leurs pièges ! La protection de la vie privée et de l'anonymat ; Le nettoyage et la récupération des données ; Techniques de recherche d'informations des pirates ; La cryptographie et la stéganographie ; La sécurité en entreprise ; Les exploits ; La détection des attaques réseau ; Les écoutes de réseaux avec Wireshark ; Le monde du multimédia et les technologies sans fil ; Les troyens, keyloggers, virus, vers, etc. ; Techniques d'espion ; Arnaque, intrusion et phishing. L'ouvrage s'appuie sur de très nombreux exemples concrets et de mises en situation..

05/2021

Romans policiers

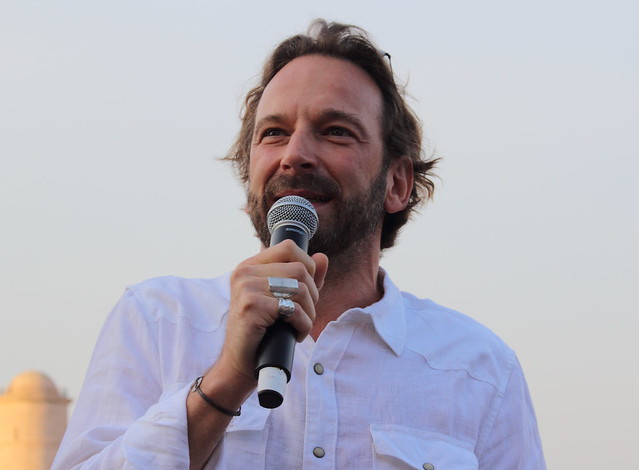

Retour à Berlin

A Berlin, Deniz Salvère dirige une unité européenne antiterroriste qui a récemment mis hors d'état de nuire un groupe de pirates informatiques liés à l'extrême droite slovaque. Quelques mois plus tard, trois individus impliqués dans cette affaire trouvent la mort. Un cahier découvert chez l'une des victimes lance son équipe aux quatre coins de l'Europe pour déterrer d'autres indices et remonter jusqu'aux commanditaires, car les identifier, c'est aussi mettre au jour les méthodes utilisées par l'ultra-droite pour déployer ses tentacules sur le Vieux Continent : soutien financier aux candidats, achats de votes dans des cités paupérisées, phishing, rançonnage numérique, et, quand il le faut, meurtre des témoins gênants.

10/2021

Systèmes d'exploitation

Compétence Mac N° 73 : Protégez votre Mac et vos iPhone & iPad

Qu'il s'agisse de photos, vidéos, documents personnels ou professionnels, nous produisons quotidiennement toujours plus de fichiers numériques. Leur point commun ? Ils sont tous précieux. Quant à nos données personnelles (mots de passe, adresse e-mail, numéro de téléphone, numéro de carte bancaire, habitudes de navigation en ligne, etc.), elles se révèlent tout aussi précieuses. Dans les deux cas, il nous serait insupportables de les perdre ou de se les faire dérober. Pour éviter une telle situation, une seule solution existe : protéger son Mac, son iPhone et son iPad de toute attaque, tentative de vol ou utilisation abusive de ses fichiers et données. Ce guide de 148 pages de Compétence Mac décortique pour vous toutes les bonnes habitudes à prendre pour éviter le pire. Une fois ce numéro lu, le phishing, les ransomware, les cookies, les malwares, le firewall, le keylogger ou encore l'authentification à double facteur n'auront plus de secrets pour vous et vous serez alors enfin protégé ! Ce guide se divise en six chapitres. Il se destine tout autant à protéger votre Mac au niveau local, à contrer toutes les menaces critiques sur internet, à garantir la confidentialité de vos données personnelles en ligne, à verrouiller votre adresse email, à préserver vos données sensibles et enfin à vous prémunir de toute intrusion sur votre iPhone et/ou votre iPad.

10/2021

-5f6cc9cf-df89-43aa-b04e-e2f67d976ba5.jpg)